Na última sexta-feira, 12, precisei ir a uma agência do INSS, mas os computadores estavam todos desligados, inclusive retiraram os cabos das máquinas. Todo esse pânico foi causado pelo ‘WannaCry’, a ameaça que mostrou os perigos de utilizar brechas em sistemas operacionais como armas e que gerou caos e prejuízos bilionários.

O que é o WannaCry?

A Agência de Segurança Nacional dos Estados Unidos (NSA) utilizou uma brecha no Windows XP em ações de espionagem. Esse procedimento foi copiado e utilizado por hackers nos ataques virtuais em massa que atingiram 150 países e fizeram 200 mil vítimas na última sexta-feira.

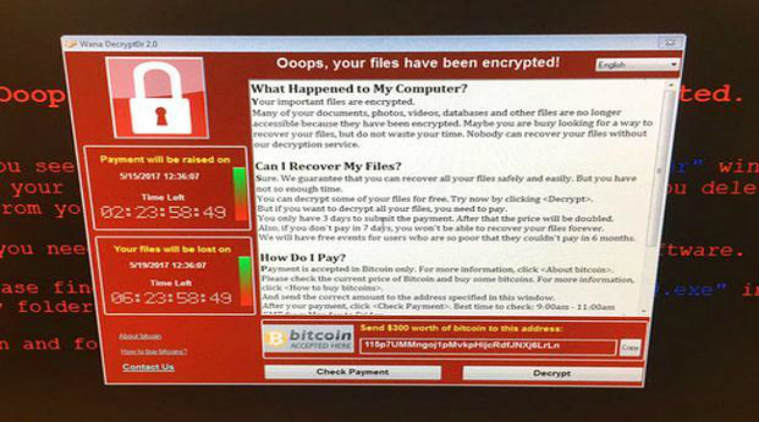

Ele é um ransomware, e como tal, exigem um pagamento em bitcoin – que pode ser convertido para qualquer moeda – para “descriptar” e liberar os arquivos das vítimas. Desse modo, seus arquivos são sequestrados, e o pior, computadores da mesma rede são infectados sem qualquer interação do usuário.

A Microsoft criticou duramente essa atitude de guardar brechas:

“Os governos do mundo devem tratar este ataque como um aviso”, escreveu Brad Smith, presidente da Microsoft. “Eles precisam adotar uma abordagem diferente e aderir no ciberespaço às mesmas regras aplicadas ao mundo físico”, afirmou ele.

O vírus de computador infectou hospitais públicos na Inglaterra, causou a interrupção do atendimento do INSS no Brasil e de diversas empresas pelo mundo.

“Finalmente, este ataque fornece mais um exemplo de por que o armazenamento de vulnerabilidades pelos governos é um problema”, afirmou Brad Smith.

A empresa também fez a comparações do vazamento desta vulnerabilidade com armas do mundo real. “Um cenário equivalente com armas convencionais seria o exército americano ter um míssil Tomahawk roubado“, disse Brad Smith.

We need collective action to apply the lessons from last week’s cyberattack. And we need it now. https://t.co/pAVBV0VOpD

— Brad Smith (@BradSmi) May 14, 2017

Como o vírus infecta os PCs?

A brecha permite que o vírus contamine outros computadores, em especial na mesma rede, sem precisar de nenhuma interação do usuário.

Como saber se estou vulnerável?

O vírus chega aos computadores via e-mail e por meio de uma brecha do Windows, vazada na internet em abril. O defeito existia no Windows até 14 de março, quando uma atualização da Microsoft corrigiu o problema. Quem não atualizou o computador está vulnerável ao ataque.

Como se prevenir?

As medidas de prevenção para evitar este ataque são as mesmas que valem para qualquer outro: manter o sistema operacional atualizado, realizar cópias de segurança (backup) de arquivos importantes e exercer cautela ao abrir arquivos e links recebidos por e-mail, além dos “macros” de documentos do Office.

No momento, não é possível recuperar os arquivos criptografados pelo vírus. A única possível solução imediata seria a formatação do disco rígido e a reinstalação completa do sistema operacional.

Logo, atualizem seus PCs urgentemente.

O meu expirou a chave. Portanto estou desprotegido. Atualizações assim deveriam ser gratuitas!

Tu usa um programa pirata e ainda quer que a empresa te de proteção de graça! Algo mais?

kkkkkkkkkkkkkkkkkkkkkkkkkkkkkk

Faça da resposta do moderador a sua também.

Reclame no Procon. Absurdo não atualizar seu Windows Pirata.

Meu Windows é original só a chave expirou. Lamento te dizer.

vai lá e reinstala a nova versão.

Demorou pra esse site postar hein…

Sim, a BUILD foi pesada.

Alguém sabe se essa praga afeta também sistemas Linux?

Não exite ransomware para sistemas Linux.

Não?

Não. Todo ransomware é feito para explorar falhas do Windows.

Não Senhor! Não precisa se preocupar. Nos casos de servidores pode existir uma chance de disseminar na sua rede por exemplo se alguma outra modalidade afetar o servidor de Updates interno, mas novamente, se sua máquina Desktop é Linux/Unix não precisa se preocupar.

Um cara disse: “A mídia como sempre é sensacionalista, pois um especialista disse que não é nada grave.”

NÃO É NADA GRAVE?

Tomara que tomem medidas ainda mais rigorosas para melhorar a segurança cibernética.

A MICROSOFT FEZ A PARTE DELA E ESTÁ DE PARABÉNS, POIS ATÉ ENVIOU PATCH DE SEGURANÇA PARA O WINDOWS XP.

Mas, não culpo algumas empresas por não terem trocado de computadores ou atualizado o Windows antigo desses computadores quando possível, pois não é assim que a banda toca.

Sei lá. Vamos ver o que vai ser feito daqui pra frente.

Muitas empresas e instituições academicas nao atualizaram pro 10 por preguiça… , sei pq minha universidade ainda esta usando o 8.0 em todos as maquinas nos laboratorios de Ciência da Computação…

Bem verdade. Em muitas delas, falta uma equipe de TI competente, algo que todas as empresas que utilizam computadores deveria ter

Pior é que aqui eles clonam HD e ainda fazem mal feito , a ISO que eles usam travam em todas as maquinas: i3 Quad Core + 8GB RAM como pode isso… , se for pra ser assim é melhor instalar maquina por maquina…

Negócio tá serio. Aqui na facul, todos usam o XP e toda semana aparece um Trojan. O cancer dos laboratórios é fazer mal feito

Aqui era o XP nos labs publicos ( todos os cursos ) “PIRATA” isso mesmo , eles instalavam XP pirata nas maquinas…

Justamente o que ocorre aqui

a coisa mais interessante é que o windows não é de todo capenga. apesar de não gostar que meu pai faça isso:

Desde o windows vista, ele pega um computador, instala o windows e guarda o hd ou ssd. se um outro pc dá problema, mesmo com as configurações completamente diferentes, ele pega esse hd e coloca. o melhor pra ele é que funciona com os drivers genéricos. daí então fica me chamando no fim de semana para, vamos dizer “personalizar” o windows em questão a maquina que está rodando.

Tem diferença braba , instalação limpa com os drivers da instalação clonada… , basicamente ele faz varios IF /ELSE para verificar drivers …

olha, tem programinhas que limitam o acesso desse ataque, meus sistemas são relativamente protegidos quanto ao anterior e este wannacry. já vi na versão anterior por duas vezes o ataque de encriptação. por sorte conseguimos resolver e restaurar a condição anterior (não consegui sozinho). mas com todos fazendo imposto de renda a partir do smartphone, tablet ou computador. é só questão de tempo até a próxima doença assolar o mundo digital.

Moral da historia, quem estava usando Windows descontinuado, pirata, ou não atualizou, dançou, é isso ?

olha… dançar, não dançou, porque as saídas para fazer update do sistema variam desde, colocar um windows mais atual pirateado, enganar os servidores da microsoft e originalizar o sistema, a comprar uma chave baratinho na net e seguir feliz.

João, o problema do ransomware em parte pode ser resolvido com Updates. Mas as máquinas continuam vulneráveis. Na minha empresa tivemos um problema no início do ano e pediram resgate de alguns arquivos.

O problema foi solucionado pois tinhamos as Shadow Copies dos arquivos. No site do Panda pode ter mais informações sobre o boletim.

E não! O update não te salva.

Obrigado Ingro, sempre é bom saber.

O update previne, mas sempre tome medidas preventivas

Existe o link para baixar o patch de correção direto. Funciona até em sistemas piratas…

E os bancos que usam o Windows xp? Como fica?

(Banco do Brasil, Caixa e Itau)…

Nada a ver isso de pirata. Se a versão pirata estiver atualizada, tem a mesma proteção de uma versão “normal” contra esse ransomware.

Sobre os updates, também não resolvem o problema definitivamente.

Até o momento, usar windows é ser vulnerável a esse tipo de cyberataque.

Usar medidas preventivas podem ajudar, mas se você estiver numa rede que tenha a ela algum computador infectado, vai acabar sendo vítima mesmo sem clicar em nada.

Por isso fico com um pé atras de rodar Windows Full como Smartphone… , ainda acho melhor o Mobile emular x86 pelo Continnum

é impressionante não pensar nem que seja por um segundo. o melhor modo de combater esse problema, é manter seu windows atualizado, ou seja, tudo o que a microsoft queria.

é só uma pulga “hater” atras da orelha. meu tablet com windows 10 não pode atualizar por falta de espaço, então vou ficar pra sempre com a pulga atras da orelha. e salvando arquivos ou deixando o para sempre offline.

agora quanto ao povo que insisti para atualizar e não quiseram. lavo minhas mãos

Uma outra questão que me deixa curioso, a moeda para pagar o resgate é o bitcoin, bem como conseguir o dito cujo ?

“Minerando” o mesmo através de programas específicos, por enquanto.

O grande problema é a demora para muitas empresas distribuírem os patches de segurança e updates.

É sabido que qualquer sistema em ambiente corporativo precisa passar por homologação e testes. Como esse patch é no protocolo SMB2, simplesmente não pode apenas atualizar e correr o risco de cagar toda a rede.

A Microsoft foi lá e disponibilizou, mas muitos não fizeram.